So sichern Sie Ihre Konten von Social Engineering Hacks

Viele Benutzer sind heute für die Realität von Sicherheit und Computing sensibilisiert. Wir kennen die üblichen Bedrohungen, auf die wir achten müssen; Viren, Würmer und Trojaner, um nur einige zu nennen. Es gibt eine weitere Bedrohung, die oft übersehen und schwer zu überwinden ist. Soziale Entwicklung. Private Informationen wie Finanzen, Geschäftsgeheimnisse und sogar Geräte sind gefährdet. Der psychologische Aspekt von Social Engineering ist die größte Bedrohung, die dazu führt, dass ein ahnungsloser Benutzer unbefugten Zugriff auf einen Computer gewährt; Offenlegung vertraulicher Informationen.

Viele Benutzer sind heute für die Realität von Sicherheit und Computing sensibilisiert. Wir kennen die üblichen Bedrohungen, auf die wir achten müssen; Viren, Würmer und Trojaner, um nur einige zu nennen. Es gibt eine weitere Bedrohung, die oft übersehen und schwer zu überwinden ist. Soziale Entwicklung. Private Informationen wie Finanzen, Geschäftsgeheimnisse und sogar Geräte sind gefährdet. Der psychologische Aspekt von Social Engineering ist die größte Bedrohung, die dazu führt, dass ein ahnungsloser Benutzer unbefugten Zugriff auf einen Computer gewährt; Offenlegung vertraulicher Informationen.

Schützen Sie Konten vor Social Engineering

Ein Social Engineer kann jeder sein, der Zugang zu Geräten oder einem Netzwerk erhält, indem er Personen dazu verleitet, die notwendigen Informationen bereitzustellen, um Schaden anzurichten. Ein Social Engineer kann das Vertrauen eines Mitarbeiters erlangen, um sie davon zu überzeugen, Benutzernamen und Passwort-Informationen preiszugeben, oder sich als Angestellter ausgeben, um Zugang zu einer Einrichtung zu erhalten. Daher ist es für Unternehmen wichtig, Benutzer über Sicherheitsrichtlinien zu informieren, z. B. dass sie niemals ihr Passwort weitergeben, selbst wenn Sie einen Anruf von Ihrer IT-Abteilung erhalten.

Was ist mit dem Benutzer in der Bequemlichkeit von zu Hause? Ich lebe leider in einem Land, das weltweit für Betrug bekannt ist. Die wichtigste ist bekannt als der Lottery Scam . Viele ältere Opfer in den Vereinigten Staaten wurden betrogen, weil sie glaubten, sie hätten im Lotto gewonnen. basierend auf kleinen Informationsschnipsel, die dem Betrüger zur Verfügung stehen könnten; ob in einem Telefonbuch oder in einem Mülleimer außerhalb Ihres Hauses oder sogar online. Ähnlich wie die nigerianischen Scams vor vielen Jahren können die bösen Jungs Geld stehlen, ohne ihr Opfer zu treffen.

Betrüger sind berüchtigt dafür, im Internet nach zufälligen Namen zu suchen; sich als Agenten ausgeben, die einen Gewinner informieren. Der Anruf fordert normalerweise den Gewinner auf, einen bestimmten Geldbetrag nach Jamaika zu senden, indem er einen Geldtransferdienst wie die Western Union nutzt; um ihre Gewinne zu sammeln. Ein Betrüger wird nicht aussehen oder sich als typischer Verbrecher identifizieren. Sie neigen dazu, gut gesprochene junge Damen zu gebrauchen, die das Opfer dazu bringen, ihr Geld aufzugeben.

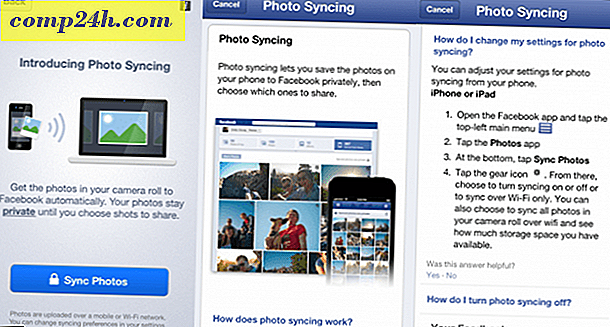

Ein Großteil unseres Online-Engagements findet in sozialen Netzwerken statt, am beliebtesten ist Facebook. Heute ist Facebook nur eine der vielen Möglichkeiten, die ein Social Engineer nutzen kann, um seine Identität zu kopieren. Instagram, WhatsApp und andere Dienste können alle dazu dienen, Ihr Netzwerk von Freunden und Kontakten zu infiltrieren. Offene Accounts, gefüllt mit Bildern von dir und deiner Familie, sind die perfekten Werkzeuge, um ein Profil zu erstellen, das so überzeugend ist wie dein wahres Ich. Ein Social Engineer könnte Ihren letzten Strandausflug nutzen, um einen Freund zu kontaktieren, indem er die perfekte Geschichte über das Steckenbleiben auf einer Insel verwendet, weil Sie Ihre Kreditkarte verloren haben und kein Geld mehr für die Heimreise hatten.

Was können Sie tun, um Opfer von Social Engineering zu werden?

Jedes Social-Media-Konto, auf dem Sie persönliche Informationen wie Familienfotos oder Urlaubsreisen teilen, sollte auf "Privat" eingestellt sein. stellen Sie es nur für Personen zur Verfügung, die Sie kennen und überprüfen können. Wir haben einige Möglichkeiten besprochen, wie Sie Ihr Facebook-Konto sperren können. Die beste Option ist natürlich, Ihr Konto zu löschen oder gar kein Konto zu erstellen. Für viele Menschen ist das jedoch nicht realistisch.

Bevor Sie ein Foto auf Social Media hochladen, lesen Sie unseren Artikel zum Entfernen der Informationen in der EXIF-Datei.

- So entfernen Sie persönliche Daten von Ihren Fotos in Windows

Abhängig davon, wo das Risiko besteht, sind hier einige Maßnahmen aufgeführt, mit denen Sie sich vor Social Engineering schützen können.

Gib niemals ein Passwort aus - nicht einmal an Familienmitglieder oder Mitarbeiter.

Fragen Sie immer nach der Identifikation - Wenn Ihnen jemand eine E-Mail sendet, die Sie darüber informiert, dass Sie gerade den Powerball gewonnen haben, verwenden Sie Ihren gesunden Menschenverstand. Haben Sie Lottoscheine gekauft oder Verlosungen getätigt? Kürzlich habe ich E-Mails von Apple an eines meiner alternativen Konten erhalten. Informieren Sie mich, dass mein Konto kompromittiert wurde und sie mich unterschreiben müssen, um das Problem zu lösen. Die Nachricht sieht so echt aus; Sie denken, dass es tatsächlich von Apple war, ein einfacher Blick auf die Domain für die E-Mail-Adresse und ich fragte mich, wann Apple begann, Hotmail als offizielle Adresse zu verwenden.

Beschränken Sie den Zugriff auf unerwartete Besucher. Wenn ein Fremder Ihr Haus oder Ihren Arbeitsplatz besucht, können Sie den Zugang nur auf das Tor, die Veranda, die Veranda oder einen offenen Loungebereich beschränken. Beschränke die Menge an Informationen, die du gibst, und behalte die Kontrolle über die Begegnung. Bitten Sie um Informationen wie Identifikation; Sie können auch die Informationen nehmen und dann das Unternehmen, das sie vertreten, anrufen, um weitere Informationen über die Person oder den Zweck des Besuchs zu erhalten.

Eskortiere alle Besucher. Wenn ein Fremder zu Hause oder im Büro ist, schränke die Freiheit ein, die er haben muss.

Wenn Sie in einer Büroumgebung oder sogar zu Hause arbeiten, vermeiden Sie häufige Fehler, die es jemandem leicht machen, in Ihr Konto einzudringen. Schreiben Sie kein Passwort auf eine Notiz oder kleben Sie es auf Ihren Monitor oder unter Ihre Tastatur. Ich weiß, dass es schwierig ist, sich ein gutes Passwort einzuprägen, aber die Tatsache, dass sensible Daten verloren gehen oder Ihr Account kompromittiert wird, ist ein erheblicher Verlust im Vergleich.

Daten schützen

Das Ziel eines Social Engineers ist es, wertvolle Daten zu sammeln. Mit einem starken Passwort können Sie unbefugten Zugriff auf Ihre Daten verhindern. Hier einige Tipps, die Sie zum Implementieren passender Kennwortrichtlinien verwenden können:

Verwenden Sie die Zwei-Faktor-Authentifizierung. Dies ist besonders praktisch in der heutigen Welt der Reise und Kommunikation. Die Zwei-Faktor-Authentifizierung schafft mehrere Barrieren für unberechtigten Zugriff. Wenn Sie sich beispielsweise an einem ungewöhnlichen Ort in Ihrem E-Mail-Konto anmelden, kann der E-Mail-Dienst den geografischen Standort verwenden, um Ihre GPS-Koordinaten zu ermitteln. Der E-Mail-Dienst kann einen zusätzlichen Überprüfungspunkt anfordern, z. B. einen vierstelligen PIN; gesendet zu Ihrem Mobiltelefon. Sehen Sie sich unsere umfassende Anleitung zur Verwendung der Zwei-Faktor-Authentifizierung an.

- Stellen Sie sicher, dass Ihr Passwort nach einer bestimmten Zeit abläuft.

- Erstellen Sie ein sicheres Passwort mit einer Mischung aus Buchstaben, Zahlen und Symbolen.

- Sperrregeln, um die Anzahl der fehlgeschlagenen Versuche zu begrenzen.

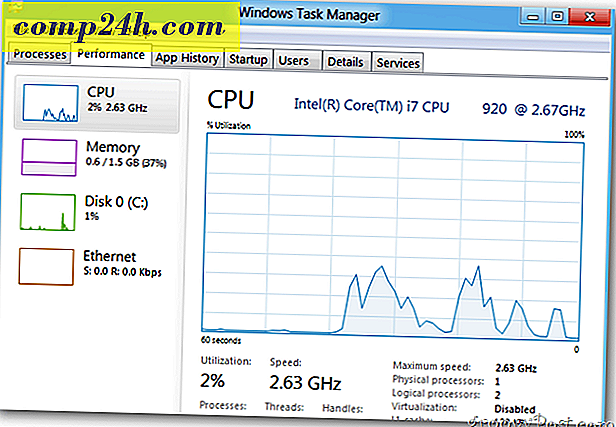

Lassen Sie Ihren Computer niemals im Büro offen. Andere Benutzer können möglicherweise darauf zugreifen. Ein schneller Schlag des Windows + L- Befehls kann Ihren Computerbildschirm sperren, bis Sie zurückkehren.

Datenverschlüsselung. Wir haben uns zuvor die Einrichtung und Konfiguration der Verschlüsselung in Windows 10 sowohl auf dem lokalen Laufwerk als auch auf tragbaren Speichergeräten vorgenommen. Durch die Verschlüsselung werden Ihre Daten geschützt, sodass sie für die Benutzer nicht mehr lesbar sind. Wer hat keine entsprechenden Zugangscodes? Dies kann besonders nützlich sein, wenn ein Social Engineer erfolgreich ist; Stehlen Sie Ihren Computer oder USB-Stick.

Verwenden Sie ein VPN. Ein virtuelles privates Netzwerk ist eine andere Technologie, die wir in einem kürzlich erschienenen Artikel besprochen haben. Eine VPN-Verbindung ermöglicht einem Benutzer den sicheren Zugriff auf Ressourcen von einem anderen Computer aus.

Immer sichern. Das regelmäßige Erstellen von Sicherungen ist eine nützliche Maßnahme gegen Datenverlust. Benutzer sollten sicherstellen, dass häufige Sicherungen durchgeführt werden. Das Sichern Ihrer Backups ist ebenfalls wichtig. Dies kann mit den gleichen Verschlüsselungstools erfolgen, die in Windows 10 integriert sind.

Entsorgen von sensiblen Daten

Entsorgen Sie vertrauliche Informationen, die von Social Engineers verwendet werden können, um personenbezogene Daten über Sie zu sammeln. Etwas so einfaches wie das Etikett mit Ihrer Adresse auf einer Produkt-Box, die außerhalb Ihres Hauses in den Papierkorb gelegt wird.

Die Entsorgung alter Computergeräte ist ebenfalls wichtig. Eine alte Festplatte oder ein USB-Stick muss ordnungsgemäß zerstört werden. Eine Möglichkeit, dies zu tun, besteht darin, einen Hammer zu verwenden, um Platten der Disk oder des USB-Sticks zu zertrümmern. Ich weiß, dass es etwas primitiv ist, aber es ist das Beste, was du tun kannst. Alte Kreditkarten sind ein weiterer Vektor, der verwendet werden kann, um Informationen über Sie zu sammeln. Investieren in einen Cross-Shredder kann dazu beitragen, sowohl Kreditkarten, optische Discs und sensible Dokumente zu zerstören.

Online-Identitäten

Die Erstellung einer alternativen Online-Identität kann ein wichtiger Schlüssel zum Schutz Ihrer persönlichen Daten und Ihrer Privatsphäre sein. Sie können mehrere E-Mail-Konten und Aliase haben. die für verschiedene Zwecke verwendet werden. Zum Beispiel können Sie eine Wegwerf-E-Mail nur für Newsletter und Websites, die Sie anmelden, haben; ohne die Notwendigkeit, irgendwelche persönlichen Informationen offen zu legen.

Beliebte Webmail-Dienste wie Outlook.com, Googles Gmail und Apples iCloud unterstützen das Erstellen von Alias-Accounts. Eine zusätzliche Sicherheitsebene, die Sie integrieren können, besteht darin, bei der Einrichtung eines neuen Kontos falsche Antworten auf Sicherheitsfragen wie das Lieblingssportteam oder die erste Freundin zu geben . Dies wird sicherlich die Wahrscheinlichkeit verringern, dass der Account kompromittiert wird, wenn ein Social Engineer ein wenig über Sie weiß.

Halten Sie Ihr Betriebssystem und Ihre Anwendungen auf dem neuesten Stand

Regelmäßige Sicherheitsupdates sind ein wichtiger Teil des Schutzes Ihrer Informationen. von Angreifern, die nach neuen Wegen suchen, um es zu durchbrechen. Das Internet hat das Spiel verändert, wie wir uns der Sicherheit nähern. Wir haben kürzlich einige der Änderungen an der Wartungserfahrung in Windows 10 besprochen. Bei der Verwendung von Geräten wie Tablets, Smartphones oder Desktop-Computern; Die Installation der neuesten Updates ist ein wichtiger Teil des Fortschritts. Entwickeln Sie eine Angewohnheit, neue Updates und Patches zu erkennen und installieren Sie sie sofort, sobald sie veröffentlicht werden.

Mobile Geräte

Wir speichern einige unserer sensibelsten Informationen auf mobilen Geräten. wie Smartphones und Tablets. Die Sicherheit dieser Geräte ist eine der wichtigsten Prioritäten von Entwicklern und Hardwareanbietern für mobile Betriebssysteme. Apple vor drei Jahren eingeführt Touch ID auf dem iPhone 5s; während Samsung und viele andere Marken ihre biometrischen Technologien eingeführt haben. Stellen Sie sicher, dass Sie diese integrierten Sicherheitsmechanismen nutzen. Jeder, der Zugriff auf Ihr Telefon erhält, kann Ihre E-Mails, Kontakte und andere vertrauliche Informationen, die Sie darauf speichern, schnell einsehen.

Online-Verhalten und -Aktivität

Ihre Aktivitäten im Internet haben einen wesentlichen Einfluss auf Ihre Sicherheit. Das Herunterladen von Inhalten einzelner Websites oder sogar das Verwenden von Torrent-Clients kann Ihren Computer für bösartigen Code öffnen. Einige Torrent-Software macht es leicht, dass Rogue-Software auf Ihrem Gerät pendelt. Legitime Software wie JAVA oder WinZip wird Add-Ons installieren, die schwer zu entfernen sind. Lesen Sie die Anweisungen auf dem Bildschirm sorgfältig, wenn Sie diese Anwendungen installieren.

Behalten Sie Ihre Kontoauszüge regelmäßig im Auge und achten Sie auf Anzeichen für übliche Aktivitäten wie Ausgaben, die Ihnen nicht bekannt sind. Wenden Sie sich bei derartigen Vorkommnissen sofort an Ihre Bank.

Ein skeptisches Verhalten zu kultivieren und mit dem, was Sie teilen, vorsichtig umzugehen und bestimmte Strategien anzuwenden, wird Sie weniger zu einem Ziel für Social Engineers machen. Datenschutz ist ein kritischer Teil unserer Computeraktivitäten, die durch die freiwillige Offenlegung verloren gehen können. Dies ist eine Menge Informationen, die wir uns anschauen sollten. Hier ist eine Zusammenfassung dessen, was wir besprochen haben.

- Sicherheitsbedrohungen können von innerhalb oder außerhalb einer Organisation ausgehen.

- Es ist wichtig, einen Sicherheitsplan zu entwickeln und zu pflegen, um sowohl Daten als auch Geräte vor Verlust zu schützen.

- Wenn Sie Ihr Betriebssystem und Ihre Anwendungen auf dem neuesten Stand halten, sind Sie dem Spiel voraus. Social Engineers und Hacker suchen ständig nach Rissen, denken Sie immer daran.

Hast du andere Vorschläge? Hinterlasse einen Kommentar im folgenden Abschnitt und teile ihn mit uns.